고정 헤더 영역

상세 컨텐츠

본문

암호 기법들

대칭 DES

64비트 단위로 암호화

키의 길이 56비트

대칭 AES

128비트 단위로 암호화

키의 길이 128비트 192비트 256비트

비대칭 RSA

스트림 암호

데이터의 흐름을 순차적으로 처리해가는 암호 알고리즘

1비트 8비트 32비트 등의 단위로 암호화와 복호화

평문과 키위 xor

장점 : 속도 빠름 에러전파 없음

단점 : 낮은 확산, 부당한 삽입 변경에 민감

사례 : lfsr, mux generator

암호화 단위 : 비트

주요 대상 : 음성, 오디오 / 비디오 스트리밍

실시간 : 적합

블록암호

장점 : 높은 확산, 기밀성 , 해시 함수등

단점 : 속도 느림 , 에러전달

사례 : des, ides , seed, rc5 , aes

암호화 단위 : 블록

주요 대상 : 일반 데이터 전송, 저장

실시간 : 부적함

대칭암호

암호화키 복호화 키가 서로 같음

보안을 철처하게 지켜야함

비대칭 암호

암호화키 복호화키가 다름

송신자 수신자 모두 한쌍의 키를 가지고 있어야함

하이브리드 암호

대칭 암호와 비대칭 암호를 조합한 암호 방식

두 방식의 장점을 혼합

일방향 해시

정보나 S/W를 제공할때 변경되지 않았음을 확신하기 위해 해시값 사용

메시지 인증코드

메시지가 예상한 상대로 온것을 확인

무결성 / 인증 / 부인방지 보장 x

전자서명 (메시지 인증코드 보완)

오프라인에서 사용하는 도장이나 서명을 온라인에 적용

무결성 / 인증 / 부인방지 보장

스테가노그래피

암호는 메시지를 읽지못하게 하지만 해당 방법은 메시지의 존재를 은닉하는 기법

워터마크

지폐 위조 방지 : 불빛에 비추었을 때 그림이나 문자 확인가능

현재 : 저작권 정보를 인식하지 못하게 디지털 컨텐츠에 삽입

활용범위 : 변조유무 , 소유권 , 사용제한 / 불법복제 방지

핑거프린팅

멀티미디어 컨텐츠에 저작권 정보와 구매한 사용자 정보를 삽입

불법 배포자 추적

디지털 저작권 관리

디지털 콘텐츠의 생성부터 소비까지 전 과정에서 거래 분배 사용 규칙이 적법하도록 하는 기술

디지털 워터마킹과 핑거프린팅 기술들이 이용된다 .

암호분석

복호화

정당한 수신자가 암호문을 평문으로 변경하는것

암호해독자자

나쁜의도를 가진 사람도 있으나 암호를 연구하여 보완하고자 하는 사람들

kerckhoff의 원리

암호해독자는 암호방식을 알고 있다는 것을 전제로 하는 암호해독을 시도한다는 가정

암호 분석의 종류

P = 평문

C = 암호문

암호분 단독 공격 : COA

암호 해독자에게 가장 불리한 방법이다.

암호 해독자는 C 만 가지고 P 와 K를 찾는 방법

통계적 성질(어떤 문장이 자주 나오는가) , 문장의 특성 등을 추정하여 해독

공격자가 암호문만 가지고 공격을 한다

기지 평문 공격 : KPA

암호문 <-> 일부 평문 사용가능

암호 해독자는 특정 P에 대응하는 C를 알고있는 상태에서 해독하는 방법

C와 P의 관계로 K와 P를 추정

선택 평문 공격 : CPA

P 선택 -> 대응 C 얻을 수 있는 상황

암호기에 접근하여 P를 선택하여 해당하는 C를 얻어 K와 P를 추정

선택 암호문 공격 : CCA

C 선택 -> 대응 P 얻을수 있는 상황

복호기에 접근하여 C 에 대한 P를 얻어 해독

수신자의 시스템에 있는 복호기에 접근

암호 시스템이란?

평문은 암호화하여 관련 없는 사람이 내용을 알 수 없도록 하고, 이를 수신자가 해독해 내용을 확인하도록 지원하는 시스템

1. 대칭키

2. 비대칭키

3. 하이브리드 대칭키

대칭키 : 암호화 키와 해독 키가 동일한 암호화 방식

암호학적 강도를 높일떄

혼돈과 확산을 이용

혼돈 : 내용을 섞어 난해하게 만든 암호

확산 : 암호가 다음 암호에 영향을 미치도록 만들어서 모든 암호를 알지 못하면 풀지 못하게 만든 암호

DES :

대칭키 암오의 대표적 표준

블록 암호의 일종이며 미국 NBS 에서 국가 표준으로 정한 암호

64비트 블록 암호 알고리즘

키의 크기 : 64 bit (56 bit [비밀키] + 8 bit [parity bit])

안전성은 비선형 함수로 구성된 8개의 S-box에 의존

16라운드의 페이스텔 구조

치환과 전치의 반복

암호화의 순서를 역으로 처리하여 복호화

DES 과정

1 . 62비트의 블록을 32비트씩 양분함

2 . 양분된 것 중 오른쪽 부분을 암호화키를 이용하여 암호화함

3 . 암호화된 부분과 암호화 하지 않은 부분을 XOR 수행함

4 . 3의 결과를 왼쪽에있던 암호화문을 오른쪽에 배치함

취약점

DC, LC , DES challenge 등의 공격에 복호화가 가능하다

1998년 11월 이후 미정부에서 사용 중단

* 소모적 공격에 취약하다

AES : DES 의 취약점을 보완해 만든 새로운 대칭키 암호 시스템

DES 암호화 방식보다 안정적이고 다양한 키 길이를 가지고있다

블록 암호 모드

대칭키 방식은 블록 암호로 고정길이의 평문만 암호화 가능함

특정 비트수의 집합을 한번에 암호화하는 알고리즘

종류 :

전자부호표모드 ECB

1:1 대응

전자부호표 모드라 명칭이 붙음

padding - 마지막 평문의 길이가 부족할경우

가장 기밀성이 낮은 모드

암호문을 살표보는 것만으로 평문 속 패턴 반복성 감지

안전하지 않음

암호블록연쇄모드 CBC

암호문 블록을 마치 체인처럼 연결시키기 때문에 붙여진 이름

암호화 대상 - 이상 단계에 수행된 암호문 블록 + 평문 블록

* 암호문 블록이란?

암호화 알고리즘의 출력

현재 평문 블록과 이전의 평문 블록들의 영향도 받음

확산효과가 있다

IV ( initialization vector)

최초 평문 함호화 할때 이전 단계 암호문 블록이 없을때

양자간 비밀키, 공개값, 암호화 때마다 랜덤 비트 사용

암호피드백 모드 CFB

암호화 대상 - 이전 단계의 암호문 블록

암호화 블록 - 이전의 암호화 결과 + 평문 블록

출력피드백 모드 OFB

IV 사용

암호화 대상 - 이전 단계의 암호화 결과

암호화 블록 - 암호화 결과 + 평문 블록

카운터 모드 CTR

1씩 증가하는 카운터를 암호화해서 키 스트림을 만들어 내는 스트림 암호

카운트 초기값 - 암호화 때마다 다른 값을 기초로 작성

비대칭 암호

방식 : 1 키의 사전 공유

안전한 키를 사전에 미리 건내주는것

인원수가 많아지면 관리가 어려워진다

2 diffie-hellman 키 교환

공개키 암호방식 개념 이용

사용자 간의 공통이 암호화키 / 안전하게 공유방법이 제시

키분배 방식에 관한 연구의 기본

송수신자가 어떤 특정 정보를 서로 교환함

교환한 정보를 가지고 동일한 키를 만들수 있다

두 통신자 사이에 인증을 제공할수 없다 (실제로 인증된것인지 알수가 없다)

3 공개키 암호에 의한 해결

암호화키와 복호화 키를 다르게 만든다

암호화 키가 있어도 복호화가 불가

복호화 : 암호화된것을 푸는것

공개키 암호

무결성 , 부인방지 기능 -> 전자서명 활용

다양한 암호 프로토콜에 이용

암호화키와 복호화키가 분리

복호화키가 도청자에게 알려지면 곤란하다

암호화키는 일반에게 공개해도 무방

복호화키는 미공개

서로 쌍이되는 공개키와 개인키가 아니면 복호화를 할수가 없다

방식 : RSA

공개키암호 / 디지털 서명 / 키교환에 사용된다

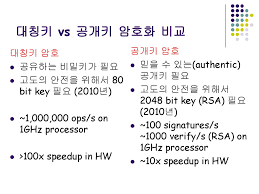

대칭키와 비대칭키의 비교